黑客疑利用Find My Phone漏洞 荷李活女星裸照瘋傳

奧斯卡金像影后珍妮花羅倫絲(Jennifer Lawrence)以及多名荷李活女星的手機,懷疑被黑客入侵,並將她們的裸照上載到社交網站瘋傳。

黑客在蘋果的雲端儲存系統iCloud發現漏洞後,入侵受害人手機,獲得逾百名荷李活女明星的私密照片,當中《飢餓遊戲》女主角珍妮花羅倫絲在不同地方自拍或被拍的60張裸照,亦被發布在網站4chan。

珍妮花羅倫絲發言人已證實照片真確,並報警處理,聲言會起訴任何上載被盜照片的人。

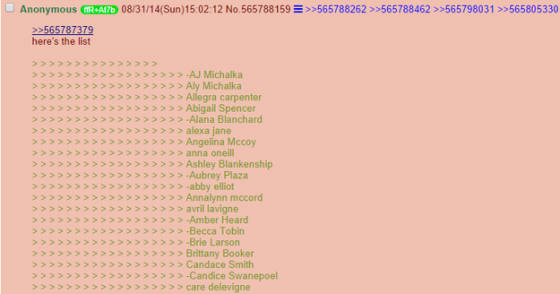

除珍妮花羅倫絲外,受害女星包括人氣歌手Rihanna、超模Candice Swanepoel、「新Kate Moss」超模Cara Delevingne以及真人騷女星Kim Kardashian等。

黑客疑是利用Find My Phone的漏洞來破解密碼

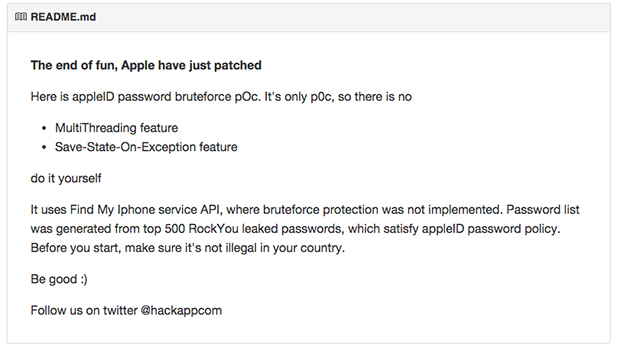

據 TNW 報導,黑客有可能是利用了蘋果的 Find My Phone 的一項漏洞,通過暴力破解密碼潛入名人的 iCloud 帳號。不過蘋果已在美國太平洋時間今早淩晨 3:20 修補好這一漏洞了。

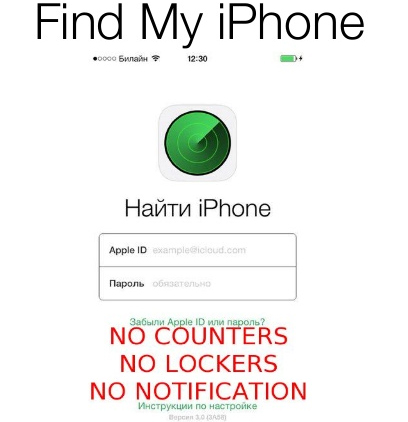

據稱 Find My Phone 服務的這一漏洞似乎可讓攻擊者在不受限制並且對方不知情的情況下反覆嘗試密碼。一旦破解密碼成功即可用來潛入 iCloud 的其他功能。利用此漏洞的工具被上傳到了 GitHub 上,兩位天后又被分享到了 Hacker News 上。

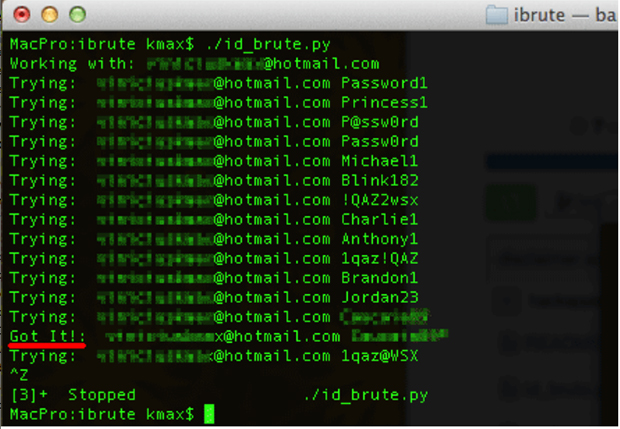

值得留意的是漏洞並不允許潛入iCloud 密碼,只是允許重複猜密碼或者進行自動的字典攻擊法(將字典裡面所查的到的任何單字或語句都輸入程式內,然後使用該程式逐個單字的去嘗試破解密碼)。從下圖可見,攻擊者使用的字典庫是500 RockYou,這個庫採用的密碼都是符合 AppleID 的密碼規則的。但是要想破解密碼成功的話,帳號原先所設的密碼必須相對較弱。

由於許多名人相互認識,所以有可能會引起連鎖反應,破解一個人的密碼之後其通信錄資料可用於識別其他名人的郵寄地址,然後再重複類似破解的過程。

因此,這次事件給大家的教訓是,密碼強度一定要設置得夠高(大小寫字母加數位加其他字元的組合,密碼長度要足夠),最好採用雙因素認證(two-factor authentication)。

其餘受害女星名單

原文:信報財經新聞、36Kr

Photo: TNW

支持EJ Tech

如欲投稿、報料,發布新聞稿或採訪通知,按這裏聯絡我們。

Related Posts

Latest News

-

捍衞和平先要慎選資訊(黃岳永)

中立、客觀一直被視為新聞的核心理念,惟現實中,愈能煽動情緒的報道,就愈會在社交媒體上廣泛傳播。現今真正做到客觀的媒體也愈來愈少。有學生問我,想要對新聞有正確認知,從而培養自己的批判思維,但到底如何才能找到「真實」的新聞,避免產生偏見?

- Posted April 26, 2024

- 0

-

AI手機必更強大(林國誠)

人工智能(AI)逐漸融入我們的日常生活當中,而手機則成為這個趨勢的核心。從拍照演算法到錄音自動生成記事,再到實時翻譯,這些功能不僅讓手機更加「智能」,也令人們的生活更添便利。

- Posted April 26, 2024

- 0

-

AI測政見|AI辨識人臉準確測出政見

美國史丹福大學商學院最近有一項研究,利用常見的人臉辨識演算法VGGFace2,將之與人工智能(AI)技術結合,透過簡單觀察一個人空白、毫無表情的臉孔,即使剔除身份、年齡、性別、種族等因素,仍能準確評估其個人政治取向,認為臉部輪廓能塑造心理特徵。

- Posted April 26, 2024

- 0

-

無人車比賽|阿聯酋首屆F1無人車大賽明開鑼

中東阿聯酋明天舉辦首屆「阿布扎比自動駕駛賽車聯賽」(A2RL)。參賽隊伍只能利用編碼技能、人工智能(AI)演算法、機器學習軟件等專業知識,指導一級方程式賽車(Formula One)在亞斯碼頭賽道(Yas Marina Circuit)行駛,爭奪225萬美元(約1755萬港元)獎金。

- Posted April 26, 2024

- 0

-

醜果翻身|港企回收醜果減碳排 研冷凍術製果乾

Not Only Powder聯合創辦人指,全球近五成新鮮蔬果被糟蹋,在各類食物之中最浪費。該公司利用凍乾技術,把回收的醜陋水果回收後製成果乾、即沖粉末等產品,可保留水果超過九成維他命,有助補充人體一天所需。

- Posted April 26, 2024

- 0

-

日內瓦國際發明展(葉成輝博士)

上周我再次來到瑞士參加日內瓦國際發明展,親身支持應科院科研團隊競逐這項全球最具規模的創新大獎。我們在比賽中囊括了23個獎項,包括1項「評審團嘉許金獎」、6項「金獎」、10項「銀獎」,以及6項「銅獎」,成績備受肯定!這是我連續第二年來到日內瓦,今年不同之處除了天氣較好外,我們帶來更多與不同機構合作研發的項目,包括香港警務處和港鐵,並取得佳績。

- Posted April 26, 2024

- 0

-

北上消費住宿app|3款住宿app推薦 攜程、去哪兒哪個好?內有淘寶訂酒店詳盡教學!

北上消費未必只有即日往返這一個選項,不妨考慮book間酒店住返兩晚?如果擔心勞動節假期會撞正內地「五一黃金周」,嚟緊的佛誕也是避開人流的不錯選擇。此前小編已為大家介紹了北上消費時可以參考的美食app、call車app,亦有北上消費出行前的攻略,包括港車北上預約、北上消費電子錢包及一卡兩號。今次就為大家介紹三款北上消費時可以用到的住宿app吧!

- Posted April 25, 2024

- 0